Read this article in English

La bijouterie en ligne française CLEOR, active dans 136 bijouteries, a été infectée d’un skimmer JavaScript. Le code malveillant injecté est conçu pour envoyer les données bancaires aux criminels sur le formulaire de paiement en ligne légitime de Cleor.

Skimmers sur les boutiques en ligne

Cette attaque compte de nombreuses caractéristiques liées aux attaques de skimmer de Magecart. Semblable aux skimmers de cartes physiques, les données bancaires sont volées aux clients sans qu'ils ne puissent s'en rendre compte puisque dans la plupart des cas les transactions légitimes ne sont pas affectées et l'expérience du site reste identique. Les informations dérobées sont alors transmises à un serveur (drop site) sous le contrôle des cybers criminels.

Au cours des dernières années, ce style d’attaque a touché plus de mille sites web y compris ceux de British Airways et Ticketmaster. À compter du 1er Mai 2019, Netcraft a connaissance d’environ 8,000 boutiques en ligne qui sont infectées par des skimmers malveillants numériques. La plupart de ces boutiques utilisent des plateformes de commerce électronique tels que Magento, OpenCart et WooCommerce. Les criminels ciblent les sites web utilisant des anciennes versions de ces plateformes ou bien des plugins avec des failles de sécurité connue.

Analyse de l'attaque

Le 10 Avril 2019, Netcraft a identifié que le site web de CLEOR a été infecté par un skimmer malveillant.

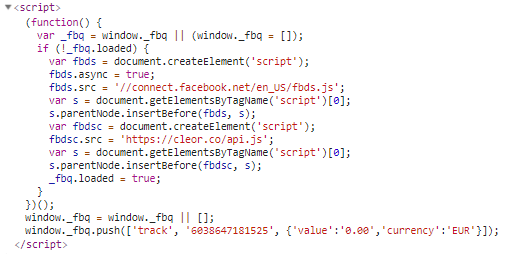

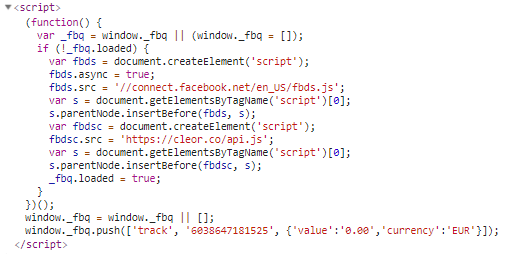

Le code malintentionné est servi par un nom de domaine externe, cleor.co. Celui-ci est injecté dans le site web aux côtes d’un tracker Facebook. En raison de sa similarité avec le nom de domaine réel cleor.com, il serait facile de le méprendre comme inoffensive.

Le script inséré dans le site web

Le code du skimmer sur hxxps://cleor[.]co/api.js a été obscurci par l’auteur dans le but de masquer son intention. Cette tactique est courante parmi les cybers criminels. L’intention du code est claire après qu’il est déchiffré :

le code malveillant après qu’il est déchiffré

Le code contient des références aux champs de saisies bancaires, utilisés pour extraire les données sensibles introduit par les visiteurs dans le formulaire de paiement sur le site de CLEOR. Ces données sont envoyées à hxxps://cleor[.]co/track.js qui est également évident sur le code déchiffré.

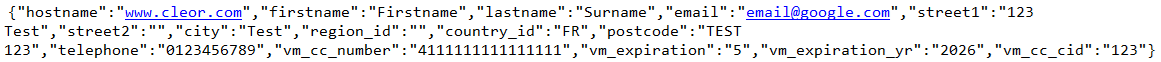

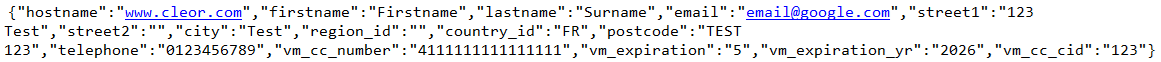

Un test a été effectué par Netcraft sur le site pour avoir une preuve concrète. Une fois que les détails bancaires sont saisis dans le cadre de la procédure de paiement en ligne, une requête POST est envoyée à hxxps://cleor[.]co/track.js. Les données envoyées sont encodées en base64. Un simple décodage nous montre la structure JSON contenant toutes les données saisies dans le formulaire.

Les données bancaires sont visibles dans la requête POST

Même les clients n’ayant pas complétés leurs achats peuvent avoir été touché par cette attaque, les données sont dérobées directement après avoir été saisies plutôt que quand le formulaire est soumis.

Netcraft a alerté Cleor de l’incident, et le code injecté vient d’être supprimé.

L’enregistrement d’un nom de domaine mal intentionné

Dans cette attaque, le nom de domaine cleor.co est utilisé pour servir le code malveillant et recevoir les données bancaires dérobées. Le nom de domaine a été enregistré dans le but spécifique de cette attaque, une caractéristique partagée avec le skimmer sur British Airways.

cleor.co a été enregistré sur Namecheap le 10 janvier 2019, indiquant que l’attaque a été probablement soigneusement planifiée avant le déploiement ou a été active depuis un certain temps.

Le responsable de cette attaque est vraisemblablement à l’origine d’au moins une autre attaque à partir d’un domaine enregistré le jour d’après, toujours sur Namecheap, ajaxstatic.com. Ces deux attaques sont hébergées par Ankas-Group, identifié par Netcraft comme la seule source de codes skimmers hébergée en Moldavie. ajaxstatic.com est actuellement utilisée par au moins 27 skimmers distincts ciblant une variété de passerelle de paiement y compris Authorize.net, Verisign, Stripe et Braintree.

Prevention et Protection

Un en-tête CSP (Content-Security-Policy) est une politique de sécurité qui peut-être utilisé par les sites web dans le but de restreindre le contenu qui peut être chargé par les navigateurs qui la supporte. Une configuration correcte d’une politique CSP peut empêcher le chargement des ressources non autorisée par une liste blanche de domaine ; dans ce cas, elle aurait pu éviter le chargement du JavaScript issue de cleor.co.

Subresource Integrity (SRI ou Intégrité des sous-ressource) informe aux navigateurs d’effectuer une vérification d’intégrité sur le chargement des ressources de fournisseur tiers, pouvant empêcher une manipulation inattendue de charger sur la page. Une CSP peut être configurée pour garantir que toutes les ressources utilisent une politique SRI.

Dans de nombreux cas, le bon usage de CSP et SRI peut éviter qu’un site web tombe victime d’une attaque JavaScript. Cependant, il ne s’agit pas d’une solution-miracle. La protection SRI est inadaptée pour certaines ressources dynamiques et si un criminel réussit à avoir le contrôle complet d’un serveur, bien souvent une CSP ne fournira pas de protection. En outre, un SRI permet seulement de garantir qu’un script n’a pas été manipulé et non sa sécurité initiale.

Netcraft propose un certain nombre de services afin de protéger les organisations contre le JavaScript malveillant et autres formes d’attaques, y compris le balayage des TLD, tests de sécurité des applications web et la protection entreprise JavaScript. Pour plus de renseignements sur nos services, contactez nous sur info@netcraft.com.

Continue reading...

La bijouterie en ligne française CLEOR, active dans 136 bijouteries, a été infectée d’un skimmer JavaScript. Le code malveillant injecté est conçu pour envoyer les données bancaires aux criminels sur le formulaire de paiement en ligne légitime de Cleor.

Skimmers sur les boutiques en ligne

Cette attaque compte de nombreuses caractéristiques liées aux attaques de skimmer de Magecart. Semblable aux skimmers de cartes physiques, les données bancaires sont volées aux clients sans qu'ils ne puissent s'en rendre compte puisque dans la plupart des cas les transactions légitimes ne sont pas affectées et l'expérience du site reste identique. Les informations dérobées sont alors transmises à un serveur (drop site) sous le contrôle des cybers criminels.

Au cours des dernières années, ce style d’attaque a touché plus de mille sites web y compris ceux de British Airways et Ticketmaster. À compter du 1er Mai 2019, Netcraft a connaissance d’environ 8,000 boutiques en ligne qui sont infectées par des skimmers malveillants numériques. La plupart de ces boutiques utilisent des plateformes de commerce électronique tels que Magento, OpenCart et WooCommerce. Les criminels ciblent les sites web utilisant des anciennes versions de ces plateformes ou bien des plugins avec des failles de sécurité connue.

Analyse de l'attaque

Le 10 Avril 2019, Netcraft a identifié que le site web de CLEOR a été infecté par un skimmer malveillant.

Le code malintentionné est servi par un nom de domaine externe, cleor.co. Celui-ci est injecté dans le site web aux côtes d’un tracker Facebook. En raison de sa similarité avec le nom de domaine réel cleor.com, il serait facile de le méprendre comme inoffensive.

Le script inséré dans le site web

Le code du skimmer sur hxxps://cleor[.]co/api.js a été obscurci par l’auteur dans le but de masquer son intention. Cette tactique est courante parmi les cybers criminels. L’intention du code est claire après qu’il est déchiffré :

le code malveillant après qu’il est déchiffré

Le code contient des références aux champs de saisies bancaires, utilisés pour extraire les données sensibles introduit par les visiteurs dans le formulaire de paiement sur le site de CLEOR. Ces données sont envoyées à hxxps://cleor[.]co/track.js qui est également évident sur le code déchiffré.

Un test a été effectué par Netcraft sur le site pour avoir une preuve concrète. Une fois que les détails bancaires sont saisis dans le cadre de la procédure de paiement en ligne, une requête POST est envoyée à hxxps://cleor[.]co/track.js. Les données envoyées sont encodées en base64. Un simple décodage nous montre la structure JSON contenant toutes les données saisies dans le formulaire.

Les données bancaires sont visibles dans la requête POST

Même les clients n’ayant pas complétés leurs achats peuvent avoir été touché par cette attaque, les données sont dérobées directement après avoir été saisies plutôt que quand le formulaire est soumis.

Netcraft a alerté Cleor de l’incident, et le code injecté vient d’être supprimé.

L’enregistrement d’un nom de domaine mal intentionné

Dans cette attaque, le nom de domaine cleor.co est utilisé pour servir le code malveillant et recevoir les données bancaires dérobées. Le nom de domaine a été enregistré dans le but spécifique de cette attaque, une caractéristique partagée avec le skimmer sur British Airways.

cleor.co a été enregistré sur Namecheap le 10 janvier 2019, indiquant que l’attaque a été probablement soigneusement planifiée avant le déploiement ou a été active depuis un certain temps.

Le responsable de cette attaque est vraisemblablement à l’origine d’au moins une autre attaque à partir d’un domaine enregistré le jour d’après, toujours sur Namecheap, ajaxstatic.com. Ces deux attaques sont hébergées par Ankas-Group, identifié par Netcraft comme la seule source de codes skimmers hébergée en Moldavie. ajaxstatic.com est actuellement utilisée par au moins 27 skimmers distincts ciblant une variété de passerelle de paiement y compris Authorize.net, Verisign, Stripe et Braintree.

Prevention et Protection

Un en-tête CSP (Content-Security-Policy) est une politique de sécurité qui peut-être utilisé par les sites web dans le but de restreindre le contenu qui peut être chargé par les navigateurs qui la supporte. Une configuration correcte d’une politique CSP peut empêcher le chargement des ressources non autorisée par une liste blanche de domaine ; dans ce cas, elle aurait pu éviter le chargement du JavaScript issue de cleor.co.

Subresource Integrity (SRI ou Intégrité des sous-ressource) informe aux navigateurs d’effectuer une vérification d’intégrité sur le chargement des ressources de fournisseur tiers, pouvant empêcher une manipulation inattendue de charger sur la page. Une CSP peut être configurée pour garantir que toutes les ressources utilisent une politique SRI.

Dans de nombreux cas, le bon usage de CSP et SRI peut éviter qu’un site web tombe victime d’une attaque JavaScript. Cependant, il ne s’agit pas d’une solution-miracle. La protection SRI est inadaptée pour certaines ressources dynamiques et si un criminel réussit à avoir le contrôle complet d’un serveur, bien souvent une CSP ne fournira pas de protection. En outre, un SRI permet seulement de garantir qu’un script n’a pas été manipulé et non sa sécurité initiale.

Netcraft propose un certain nombre de services afin de protéger les organisations contre le JavaScript malveillant et autres formes d’attaques, y compris le balayage des TLD, tests de sécurité des applications web et la protection entreprise JavaScript. Pour plus de renseignements sur nos services, contactez nous sur info@netcraft.com.

Continue reading...